【soi kèo trận inter milan】Quảng cáo giả mạo lợi dụng Google Ads đánh cắp thông tin người dùng

Sự lơ là của người dùng có thể dẫn đến mất các dữ liệu mật vào tay tin tặc.

Google từ lâu đã phải vật lộn với các chiến dịch quảng cáo giả mạo lừa đảo này,ảngcáogiảmạolợidụngGoogleAdsđánhcắpthôngtinngườidùsoi kèo trận inter milan nơi các mối đe dọa xuất hiện dưới dạng quảng cáo phía trên kết quả tìm kiếm của Google.

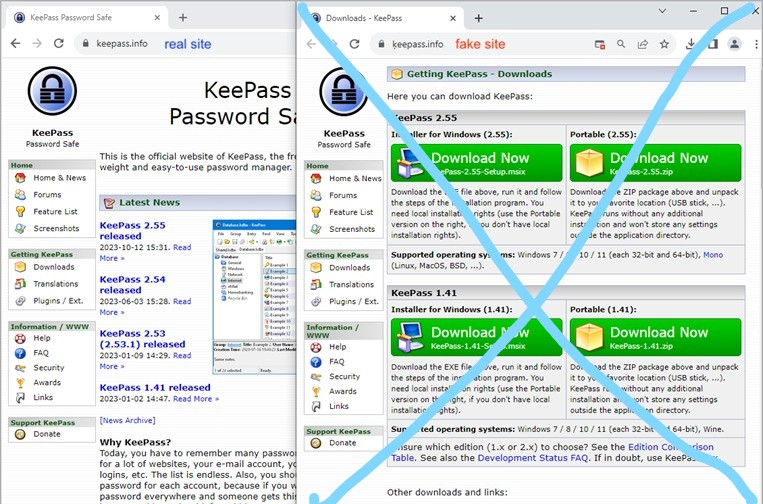

Hơn nữa, Google Ads có thể được sử dụng để hiển thị tên miền KeePass hợp pháp trong các quảng cáo, khiến ngay cả những người dùng có kinh nghiệm cũng khó phát hiện ra mối đe dọa.

Để ngụy trang hành động, tin tặcsử dụng phương pháp Punycode để làm cho miền độc hại của chúng trông giống như miền KeePass chính thức.

Những kẻ tấn công sử dụng Punycode, một phương pháp mã hóa để thể hiện các ký tự Unicode ở định dạng ASCII. Phương pháp này cho phép bạn chuyển đổi các tên miền không được viết bằng tiếng Latinh (Cyrillic, Ả Rập, Hy Lạp…) để làm cho DNS dễ hiểu.

Trong trường hợp này, tin tặc đã sử dụng Punycode “xn-eepass-vbb.info”, dịch sang “ķeepass.info” - gần giống với tên miền thực. Người dùng khó có thể nhận thấy một lỗi hình ảnh nhỏ như vậy nhưng đó là dấu hiệu rõ ràng về việc giả mạo.

Trang web giả mạo chứa các liên kết tải xuống dẫn đến tệp “KeePass-2.55-Setup.msix”, chứa tập lệnh PowerShell được liên kết với trình tải xuống FakeBat độc hại. Mặc dù Google đã xóa quảng cáo gốc khỏi Punycode, nhưng các quảng cáo KeePass giả mới vẫn được phát hiện.

FakeBat trước đây đã được sử dụng trong các chiến dịch phát tán phần mềm độc hại kể từ tháng 11/2022. Mục tiêu cuối cùng của phần mềm độc hại trong chiến dịch bị Malwarebytes phát hiện vẫn chưa được xác định, nhưng FakeBat thường được các nhóm tin tặc chuyên đánh cắp thông tin như Redline Stealer, Ursnif và Rhadamathys sử dụng trong các chiến dịch tấn công của mình.

(theo Securitylab)

(责任编辑:Nhà cái uy tín)

- ·Dựng lều buôn bán nông sản trên quốc lộ 1A

- ·Việt Nam calls for greater international support for Great Lakes Region

- ·Vietnamese, Italian FMs hold phone talks

- ·PM Phúc holds phone talks with US President Trump over COVID

- ·Các cơ quan phúc đáp cuối tháng 7/2014

- ·Việt Nam opposes use of chemical weapons

- ·Party Central Committee convenes 12th plenum

- ·Vietnamese citizens stranded in the US to return home on May 7

- ·Mẹ bị sét đánh chết, hai con thơ bơ vơ

- ·Foreign non

- ·Thủ tướng Phạm Minh Chính kiểm tra tiến độ các dự án trọng điểm tại TP.HCM

- ·VE Day: What does it mean for Vietnam?

- ·NA debates draft law on Việt Nam Border Guard Law

- ·Man sentenced to 11 years in prison for terrorist activities

- ·Chuyển công ty, nhập nhèm chuyện sổ bảo hiểm cũ mới

- ·Party’s clear

- ·Quảng Ninh tops public administration reform, satisfaction indexes

- ·12 suspects involved in BIDV violations to be prosecuted

- ·Người vợ còm nhom gánh 3 người bệnh trong nhà

- ·Leader stresses critical issues in personnel preparations for 13th National Party Congress

.jpg)